Analyse (succincte) de la Stratégie de la Suisse en matière de politique de sécurité 2026

Publiée par le Secrétariat d’État à la politique de sécurité SEPOS - 12 décembre 2025.

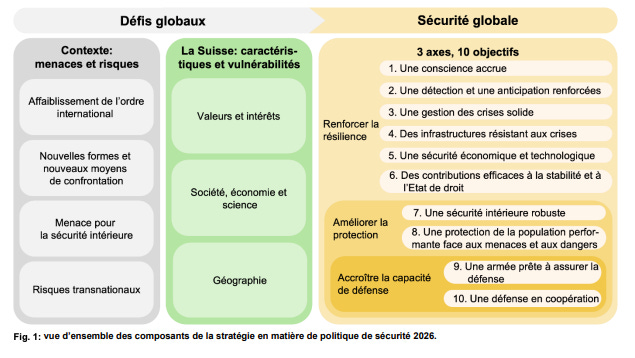

Dans le cadre de l’analyse de la Stratégie de la Suisse en matière de politique de sécurité 2026, nous avons réalisé dans une première étape une lecture critique visant à en dégager (i) les éléments structurants et (ii) les principales faiblesses et lacunes potentielles. Cette démarche a été conduite avec l’appui de ChatGPT, utilisé comme outil d’aide à…